AWSアカウントでエージェントレスによる脆弱性と脅威の検出を有効にする方法と、プロバイダ固有の機能要件および制限事項について理解する。

脆弱性と不正プログラムをクラウドリソースでスキャンするには、CloudFormationテンプレートを使用してTrend Vision OneにAWS accountをCloud Accountsに追加してください。詳細な手順についてはCloudFormationを使用してAWSアカウントを接続するを参照してください。エージェントレスによる脆弱性と脅威の検出を有効にしてから、次の手順に従ってください。

-

[Scanner settings]をクリックしてください。

-

スキャンが有効になっていることを確認してください。

-

検索の開始時間と検索頻度を設定します。デフォルトでは、検索はデプロイメントから1時間後に開始し、毎日実行されます。デプロイメント後、設定を再構成することで検索時間と頻度を変更できます。検索時間は24時間形式を使用します (例えば、09:00に検索をスケジュールするには0900と入力します)。スケジュール時間は、Trend Vision Oneポータルで設定されたタイムゾーンを使用します。

-

検索するリソースタイプを選択し、脆弱性、不正プログラム、またはその両方を検索するかどうかを選択してください。脆弱性検索は、デフォルトでサポートされているすべてのリソースに対して有効になっています。不正プログラム対策検索はデフォルトで無効になっています。検索設定はいつでも変更できます。

デプロイまたはスタックの更新後、AWS accountの設定で検索を有効または無効にしたり、検索の時間と頻度を再設定したりすることができます。再デプロイは必要ありません。

エージェントレスによる脆弱性と脅威の検出は次のAWSリソースタイプをスキャンします:

-

EC2インスタンスにアタッチされたEBSボリューム、含む:

-

暗号化されていないEBSボリューム

-

AWS管理キーで暗号化されたEBSボリューム

-

顧客管理キーで暗号化されたEBSボリューム

-

-

最新プッシュされたECRイメージ

-

「latest」タグが付いているECRイメージ

-

Lambda 関数とアタッチされた Lambda レイヤー

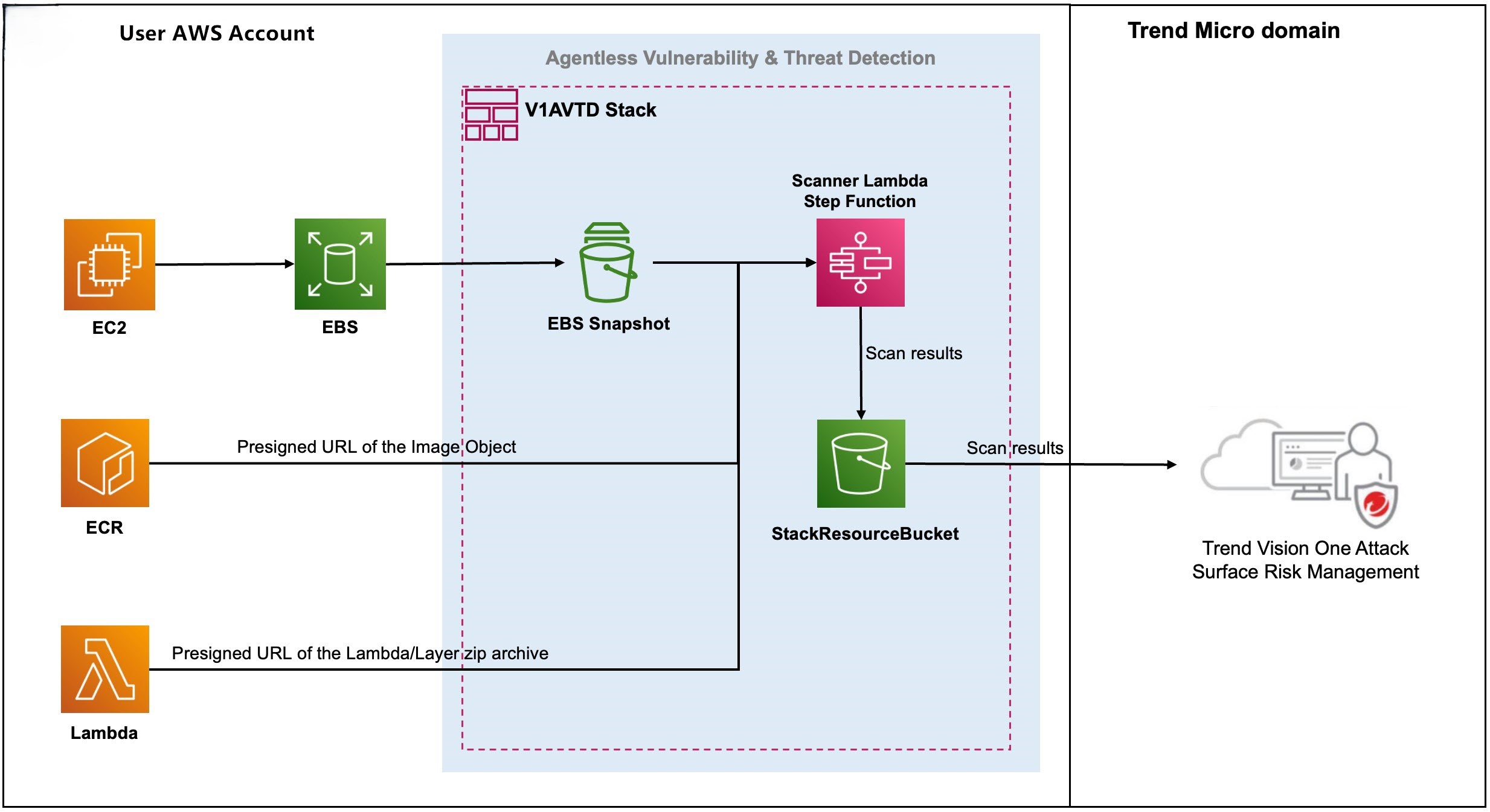

エージェントレスによる脆弱性と脅威の検出は、AWSでEBSボリュームのスナップショットを取得し、ECRイメージ、Lambda関数のzipアーカイブ、Lambdaレイヤーを収集することで機能します。収集されたリソースは、脆弱性と不正プログラムのスキャンが行われます。コンテナイメージでデプロイされたLambda関数は、ECRイメージスキャンによってカバーされます。

重要エージェントレスによる脆弱性と脅威の検出は検索の前にEBSボリュームのスナップショットを作成し、スナップショットにタグ

trend-micro-product:avtdを付けます。このタグを使用して、検索待ちのスナップショットを識別し、設定した自動削除プロセスからスナップショットを除外します。検索が完了すると、スナップショットはAWSアカウントから自動的に削除されます。 |

検索結果はTrend Vision Oneに送信され、[Cloud Security Posture]、[Cyber Risk Overview]、[Threat and Exposure Management]、および[Attack Surface Discovery]のアセットプロファイル画面で確認できます。検出されたリスクイベントは、データソース/プロセッサとしてエージェントレス脆弱性&脅威の検出を表示します。

EBSボリューム、Lambda関数、またはLambdaレイヤーで脆弱性を修正したり不正プログラムを対処した後、次の検索で検出は表示されなくなります。ECRイメージの脆弱性検出は、修正後7日間に表示され続けます。不正プログラム検出は、対処後7日間に表示され続けます。

注意一部のリスクイベントは、エージェントレス脆弱性&脅威の検出とTrend Vision Oneに接続された別のデータソースまたはプロセッサの両方によって検出される場合があります。複数のデータソースがリスクイベントを検出した場合、リスクイベントに表示されるデータソース/プロセッサは、最も最近にイベントを検出したデータソースです。

|

次の表は、サポートされている各AWSリソースタイプに適用されるスキャンの制限を示しています。

AWSリソーススキャンの制限

|

AWSリソース

|

注意事項

|

|

EBSボリューム

|

|

|

ECRイメージ

|

|

|

Lambda関数とレイヤー

|

|

AWSアカウントにエージェントレスによる脆弱性と脅威の検出をデプロイする際の推定コストについては、エージェントレスの脆弱性と脅威の検出AWSの推定展開コストをご覧ください。

エージェントレスによる脆弱性と脅威の検出がサポートするオペレーティングシステムの一覧については、エージェントレスによる脆弱性と脅威の検出対応OSと言語パッケージを参照してください。

エージェントレスによる脆弱性と脅威の検出は次のAWSリージョンをサポートしています。

サポートされているAWSリージョン

|

地域コード

|

地域名 (場所)

|

|

us-east-1

|

米国-東部 (バージニア北部)

|

|

us-east-2

|

米国東部 (オハイオ)

|

|

us-west-1

|

米国西部 (北カリフォルニア)

|

|

us-west-2

|

米国-西部 (オレゴン)

|

|

af-south-1

|

アフリカ (ケープタウン)

|

|

ap-east-1

|

アジアパシフィック (香港)

|

|

ap-northeast-1

|

アジアパシフィック (東京)

|

|

ap-northeast-2

|

アジアパシフィック (ソウル)

|

|

ap-northeast-3

|

アジアパシフィック (大阪)

|

|

ap-south-1

|

アジアパシフィック (ムンバイ)

|

|

ap-southeast-1

|

アジアパシフィック (シンガポール)

|

|

ap-southeast-2

|

アジアパシフィック (シドニー)

|

|

ca-central-1

|

カナダ (中部)

|

|

eu-central-1

|

欧州 (フランクフルト)

|

|

eu-north-1

|

欧州 (ストックホルム)

|

|

eu-west-1

|

欧州 (アイルランド)

|

|

eu-west-2

|

欧州 (ロンドン)

|

|

eu-west-3

|

欧州 (パリ)

|

|

sa-east-1

|

南米 (サンパウロ)

|

|

me-central-1

|

中東 (アラブ首長国連邦)

|

|

ap-southeast-3

|

アジアパシフィック (ジャカルタ)

|

|

eu-south-1

|

欧州 (ミラノ)

|