注意現在、一部のトラストルールのプロパティは、サポートされているWindowsプラットフォームのエージェントにのみ適用され、Linuxではまだ使用できません。詳細については、 Linuxでの信頼ルールプロパティの制限事項。

|

ヒント信頼ルールセットのAPIドキュメントが利用可能です。

|

トラストエンティティ機能を使用すると、エージェント上のソフトウェア変更をプロアクティブに自動承認できるため、エージェントに送信されるソフトウェア変更イベントの数が削減されます。Server & Workload Protection 。たとえば、定期的な OS アップデートを受けるエージェントは、パッチが適用されるたびにいくつかの新しいソフトウェア変更を作成します。適切な信頼ルールを構成し、それらのエージェントに適用することで、エージェント上のソフトウェアの変更を自動承認することができ、ソフトウェアの変更をシステムから手動で管理する必要がなくなります。Server & Workload Protection[処理] タブ、またはアプリケーションコントロールセキュリティ イベントとして。

信頼エンティティを使用してソフトウェアの変更を自動承認するには、次の設定を行う必要があります。信頼ルールに割り当てます。ルールセットを信頼する、およびルールセットの割り当てをポリシーまたはコンピュータに追加します。

注意信頼エンティティ機能で自動承認されていないソフトウェアの変更を許可またはブロックする方法については、アプリケーションコントロールのソフトウェアルールセットの表示と変更を参照してください。

|

注意このドキュメントでは、ソースはソフトウェア変更を作成するプロセスを指し、ターゲットはソフトウェア変更自体を指す場合に使用されます。

|

ルールセットを信頼する

信頼ルールセットは、1つ以上のユーザが設定した信頼ルールで構成されます。Server & Workload Protectionでポリシーやコンピュータに信頼ルールセットを割り当てると、そのルールセットに含まれるルールが関連するワークロードに適用され、そのルールのプロパティ要件を満たすソフトウェアの変更が自動的に承認されます。

信頼ルールセットを作成する

新しい信頼ルールセットを作成するには、次のいずれかの操作を行います。

手順

- からServer & Workload Protection[Policies] タブ:

- に移動します。

- [信頼ルールセット] セクションで、 [新規]を選択します。

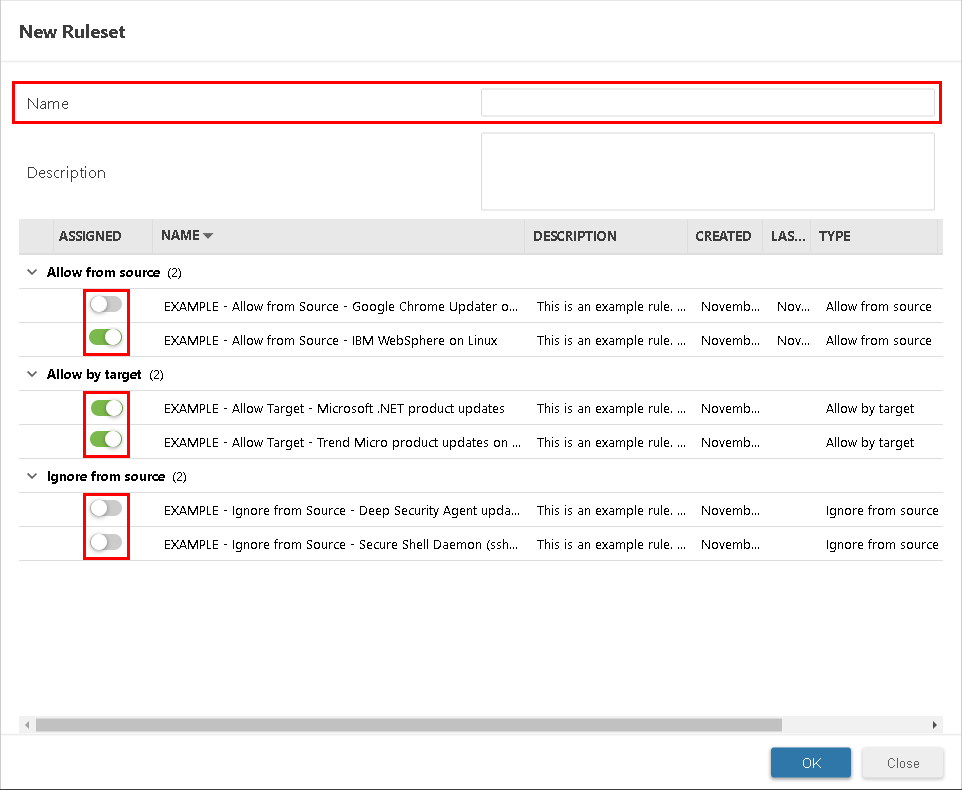

- [新しいルールセット] ウィンドウで、新しいルールセットの名前を入力し、必要に応じて説明を入力します。

- リストから1つ以上の信頼ルールを選択して、信頼ルールセットに割り当てます。

割り当てたルールを含む信頼ルールセットが作成されます。

割り当てたルールを含む信頼ルールセットが作成されます。 - [OK]をクリックします。

- からServer & Workload Protection[コンピュータ] または [Policies] タブ:

- コンピュータまたはポリシーをダブルクリックします (または右クリックして [詳細]を選択します)。

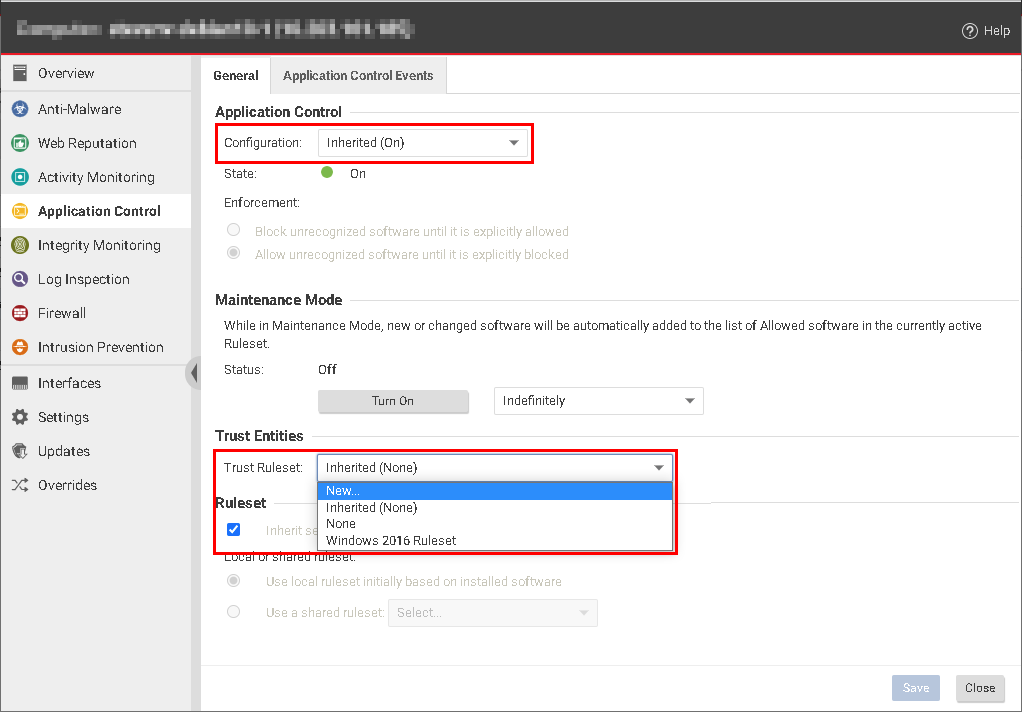

- [アプリケーションコントロール] に移動し、[設定] が [オン] または [継承 (オン)]に設定されていることを確認します。

- [信頼ルールセット] リストで、 [新規]を選択します。

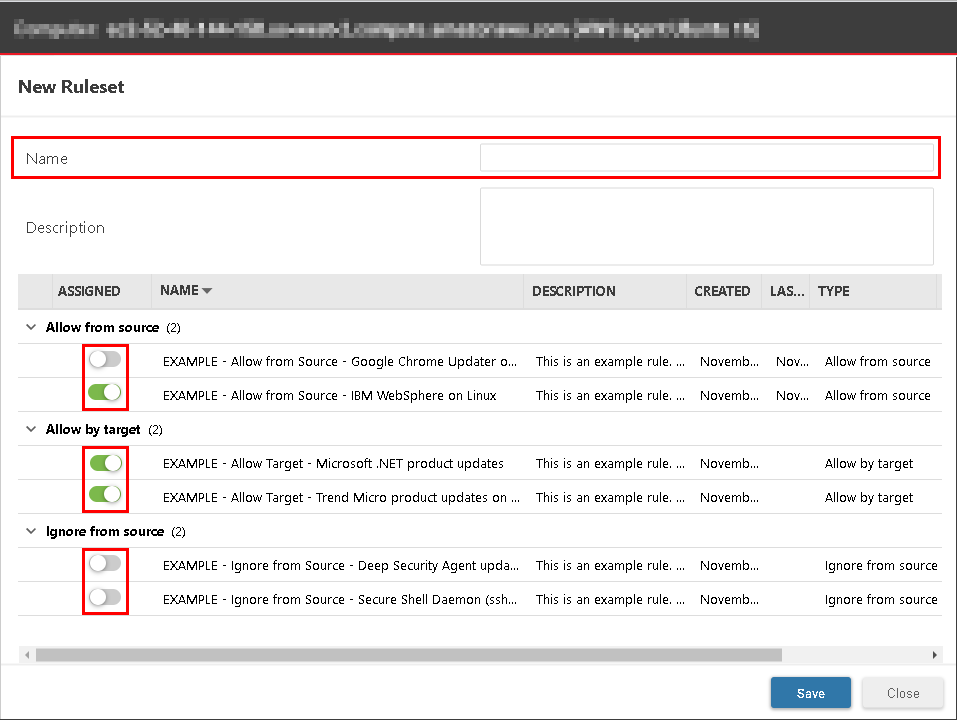

- [新しいルールセット] ウィンドウで、新しいルールセットの名前を入力し、必要に応じて説明を入力します。

- リストから1つ以上の信頼ルールを選択して信頼ルールセットに割り当て、 [保存] をクリックして、割り当てたルールを含む信頼ルールセットを作成します。

- 必要に応じて、 [保存] をクリックして、新しい信頼ルールセットをコンピュータまたはポリシーに割り当てます。

次のステップ

ヒント信頼ルールセットを最初から作成する代わりに、重複信頼できるエンティティの管理画面 () をクリックして既存のルールセットのコピーを作成し、必要に応じて設定します。

|

信頼ルールセットの割り当てまたは割り当て解除

信頼ルールセットを割り当てるには

手順

- からServer & Workload Protection[コンピュータ] または [Policies] タブで、コンピュータまたはポリシーをダブルクリックします (または右クリックして [詳細]を選択します)。

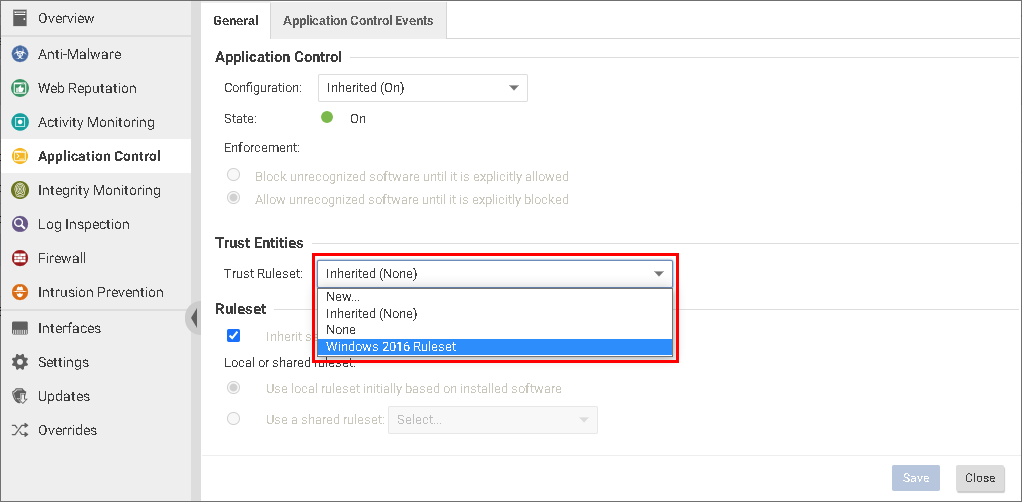

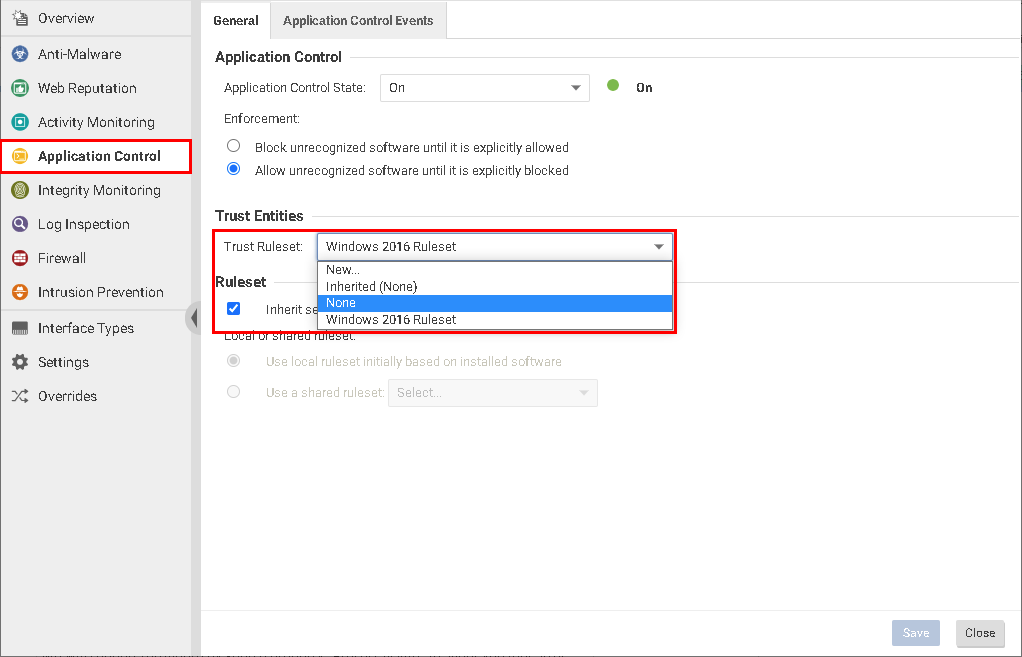

- [アプリケーションコントロール] に移動し、 [構成] が [オン] または [継承 (オン)]に設定されていることを確認します。

- リストから [信頼ルールセット] を選択します。

- [保存]をクリックします。

次のステップ

選択した信頼ルールセットがコンピュータまたはポリシーに割り当てられました。

信頼ルールセットの割り当てを解除するには

手順

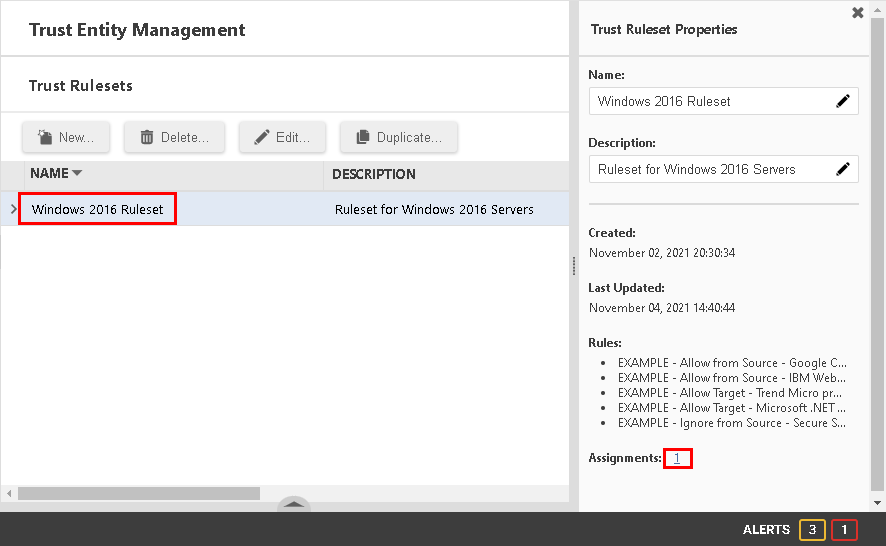

- に移動し、信頼ルールセットを選択してください。

- 右側に表示される [信頼ルールセットのプロパティ] 画面で、[割り当て] の横にある数字を選択します。

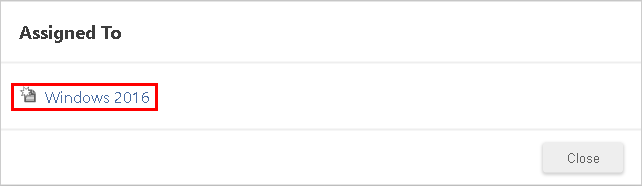

- [割り当て先] 画面で、コンピュータまたはポリシーを選択します。

- コンピュータまたはポリシーウィンドウの [アプリケーションコントロール] タブで、[ルールセットの信頼] ドロップダウンリストから [なし] を選択して、ルールセットの割り当てを解除します。

- [保存]をクリックします。

次のステップ

信頼ルールセットがコンピュータまたはポリシーに割り当てられなくなりました。

信頼ルールセットを削除する

手順

- に移動します。

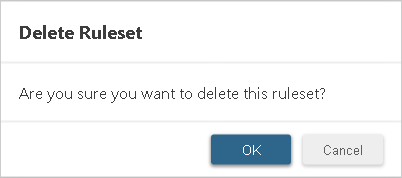

- [信頼ルールセット] セクションで、削除するルールセットを選択し、 [削除]を選択します。

- [ルールセットの削除] の確認ダイアログで、 [OK] をクリックします。

次のステップ

信頼ルールセットが削除されます。

注意信頼ルールセットは、現在コンピュータまたはポリシーに継承されているか、割り当てられている場合、削除できません。削除する前に、信頼ルールセットの割り当てを解除する必要があります。

|

信頼ルール

信頼ルールには、アプリケーションコントロールによって自動承認されるソフトウェアの変更を決定する1つ以上のプロパティが含まれます。信頼ルールのプロパティに一致するソフトウェアの変更は自動的に承認されるため、

Server & Workload Protectionにイベントは作成されません。

警告トラストルールのプロパティが空の場合、ワイルドカードとして扱われます。これにより、信頼ルールを自由にカスタマイズできますが、システムのセキュリティにも影響を与える可能性があります。システムのセキュリティを最大限に高め、望ましくないソフトウェアの変更が承認されないようにするには、信頼ルールを作成するときに、できるだけ多くのプロパティを入力するようにしてください。信頼ルールによるセキュリティへの影響が不明な場合は、信頼ルールセットに追加する前に、システムセキュリティに詳しい担当者に確認するか、トレンドマイクロにお問い合わせください。

|

信頼ルールの種類

警告ソース別無視ルールで使用すると、プロセス名プロパティは、 エージェントバージョン [後にリリース] 20.0.0.3288 (20 LTS Update 2021-10-28)でのみサポートされます。

|

- [ソースから許可] ルールは、特定のプロパティを持つプロセスを自動承認して、ソフトウェア変更を作成します。

- [対象別に許可] ルールは、特定のプロパティに一致するソフトウェアの変更を自動的に承認します。

- [ソースから無視] ルールは、特定のユーザによるソフトウェア変更を無視します。プロセス名または特定の範囲内でパスまたはその両方。

注意ソースからの許可ルールによってソフトウェアの変更が自動承認されるたびに、変更が発生したエージェントのローカルインベントリにエントリが追加されます。これは、ソースからの無視ルールでは発生しません。

|

信頼ルールを作成する

手順

- に移動します。

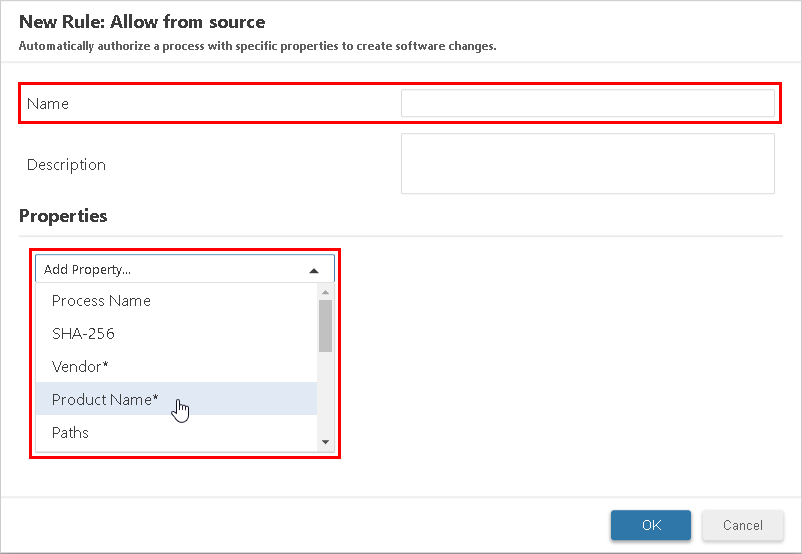

- [Trust Rules]セクションで[新規]を選択し、リストから信頼ルールタイプのいずれかを選択します。

- [新規ルール] ウィンドウで、新しいルールの名前と (オプションで) 説明を入力します。

- [プロパティの追加] リストからプロパティを選択して、新しいルールに追加します。

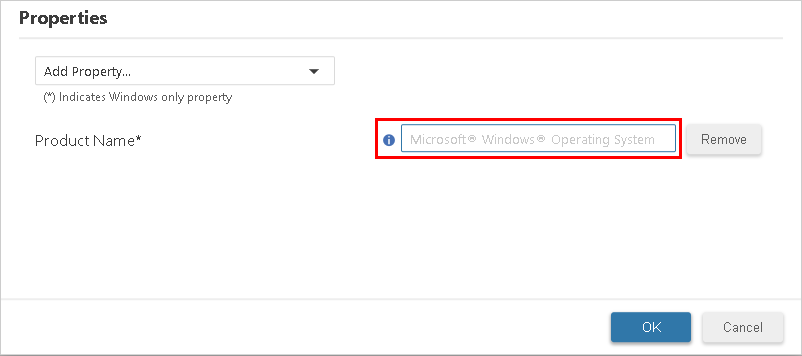

- 表示されたフィールドにプロパティの値を入力します。

- 必要に応じて、手順4と5を繰り返して、この信頼ルールにプロパティを追加します。

- [OK]をクリックします。

次のステップ

新しい信頼ルールが作成され、信頼ルールセットに割り当てる準備ができました。

ヒント信頼ルールプロパティ値の設定に関するヘルプについては、信頼ルールプロパティの種類を参照してください。

|

ヒント信頼ルールを選択します ( ) をクリックし、 [割り当て/割り当て解除] を使用して、この信頼ルールをどの信頼ルールセットに含めるかを定義します。これは、多数のルールセットに新しいルールをすばやく割り当てたり割り当て解除したりする場合に特に便利です。

|

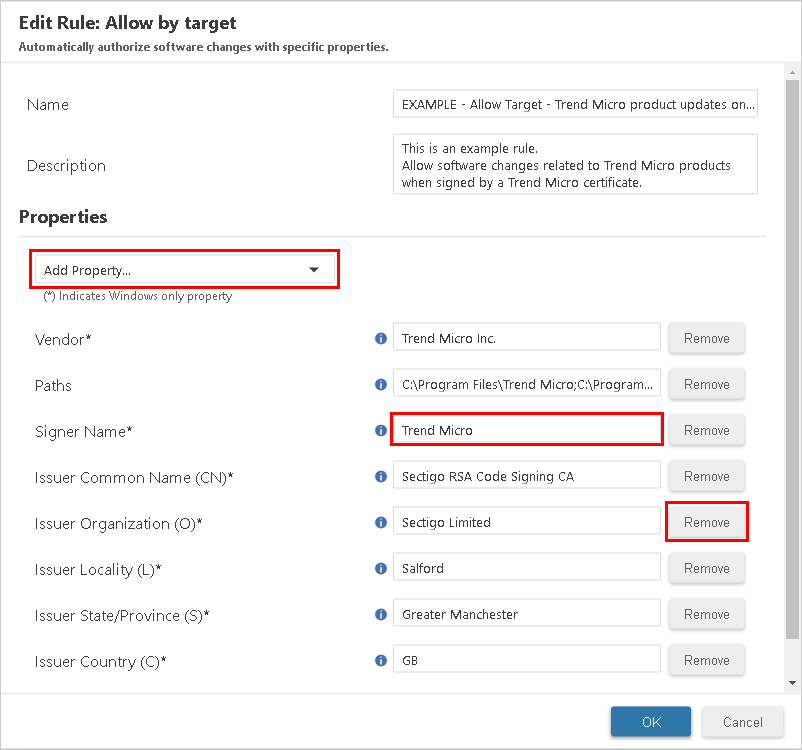

信頼ルールのプロパティの変更

手順

- [ Server & Workload Protection[信頼エンティティ] ] タブ ( ) をクリックし、ルールを選択してから、 [編集] を選択します (またはルールをダブルクリックします)。

- [ルールの編集] ウィンドウで、次のいずれかの操作を行います。

-

新しいプロパティを追加するには、 [プロパティの追加] リストからプロパティを選択し、その値を入力します。

-

既存のプロパティを編集するには、そのフィールドの値を変更します。

-

既存のプロパティを削除するには、 [削除]を選択します。

-

信頼ルールを削除する

手順

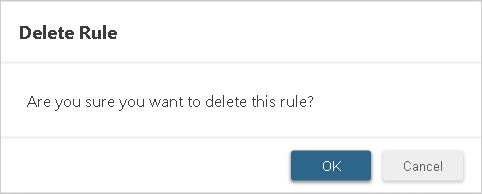

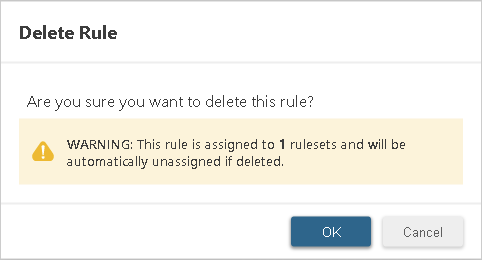

- [ Server & Workload Protection[信頼エンティティ] ] タブ ( ) をクリックし、ルールを選択して [削除]を選択します。

- [ルールを削除] ダイアログで [OK] をクリックして、削除を確認します。

次のステップ

注意いずれかの信頼ルールセットに現在割り当てられている信頼ルールを削除すると、警告プロンプトが表示された後、自動的に割り当てが解除されます。

|

トラストルールのプロパティの種類

信頼ルールに含まれるプロパティと値によって、そのルールによって自動承認されるソフトウェア変更が定義されます。次のセクションでは、信頼ルールの設定に使用できる信頼ルールのプロパティの種類について詳しく説明します。プロパティ値の設定に必要な情報を検索する手順も含まれます。

プロセス名

警告で使用する場合ソースから無視するルールでは、プロセス名プロパティはエージェントバージョン released after 20.0.0.3288 (20 LTS Update 2021-10-28) でのみサポートされます。

|

注意Deep Security Agentでは、プロセス名にワイルドカードが使用されます。プロセス名にプロセスへのフルパスが含まれる場合は、globstarを使用します。

**パス内のプロセス名に含まれる任意の数の追加文字、単一のアスタリスクまたはアスタリスクと一致*現在のディレクトリ内の任意の数の追加の文字に一致し、?単一の文字に一致します。は*文字は、ディレクトリパスの区切り文字 (/そして\)。は?文字はディレクトリパスの区切り文字と一致しません。ドライブ文字は、ターゲットパス内の他の文字と同じように扱われ、照合に特別な意味はありません。 |

このプロパティは、ソフトウェア変更を作成するプロセスの名前を指定します。プロセス名には、ファイル名を含むプロセスの絶対パスを使用する必要があります。

ソフトウェア変更のプロセス名を検索するには

手順

- Server & Workload Protectionの [処理] タブに移動します。

- ソフトウェア変更を検索して選択します。

次のステップ

プロセス名は、他の詳細とともに [プロセスによる変更] の下の右側に表示されます。

パス

警告パスプロパティにはファイル名を含めないでください。そうしないと、それが属するトラストルールが意図したとおりに機能しない可能性があります。

|

注意Deep Security Agent 20.0.0-5137では、globstar (

**) パスへのワイルドカード機能。グロブスターの使用**パスに含まれる文字は、現在のディレクトリとそのサブディレクトリ内にある任意の数の追加の文字 (単一のアスタリスクまたはアスタリスク) に一致します。*現在のディレクトリ内の任意の数の追加の文字に一致し、?単一の文字に一致します。は*文字は、ディレクトリパスの区切り文字 (/そして\)。は?文字はディレクトリパスの区切り文字と一致しません。ドライブ文字は、ターゲットパス内の他の文字と同じように扱われ、照合に特別な意味はありません。 |

このプロパティは、信頼ルールに適用される対象パスを指定します。すべてのサブディレクトリを含む、このプロパティに入力されたパス内で発生したソフトウェアの変更は、アプリケーションコントロールによって自動的に承認されます。セミコロンで区切って複数のパスを設定できます。たとえば、\

C:\Windows\;C:\Program Files\。パスの値を入力する際、パスの最後のスラッシュ (

\ または /) がどのディレクトリを含むかにどのように影響するかを考慮してください:- スラッシュで終わるパスは、そのフルパスの下にあるすべてのサブディレクトリに一致します。例えば、

C:\Windows\System\は、Systemディレクトリ内の任意のサブディレクトリに一致します。 - 最後のスラッシュの後に指定された値は正規表現のワイルドカードとして扱われ、特定のディレクトリおよび同じ値で始まる他のディレクトリと一致します。たとえば、

C:\Windows\System「C:\\Windows\\System*」に一致するすべてのディレクトリとサブディレクトリが含まれます。C:\Windows\System\,C:\Windows\System32\,C:\Windows\SystemApps\などがあります。

SHA-256

ソースからの許可ルールで使用する場合、ソフトウェア変更を作成するソースプロセスのチェックサム (SHA-256) を指定します。対象による許可ルールで使用される場合は、ソフトウェア変更自体のチェックサム

(SHA-256) になります。

SHA256を検索するには、次のいずれかを実行します。

Windows PowerShellから (ソースまたはターゲット用):

の指示に従います。 Windows PowerShellコマンド Get-FileHash 。

Server & Workload Protection から (ターゲットのみ):

Server & Workload Protectionの [処理] タブで、ソフトウェアの変更を見つけて選択します。

右側の「SHA256」の下に、SHA256がその他の詳細とともに表示されます。

ベンダー

このプロパティは現在Windowsでのみサポートされており、ソフトウェアのベンダを指定します。

ベンダーを検索するには、次のいずれかの操作を行います。

ファイルエクスプローラから:

手順

- プロセスまたはファイルを含むディレクトリで、ファイルエクスプローラの上部に表示されるプロパティ (名前、変更日など) のいずれかを右クリックし、 [その他]を選択します。

- [会社] チェックボックスをオンにして、 [OK]を選択します。

次のステップ

ファイルエクスプローラウィンドウにベンダーが表示されます。

Server & Workload Protectionから:

Server & Workload Protectionの [処理] タブで、ソフトウェアの変更を見つけて選択します。

ベンダーは、右側の [ベンダー] の下にその他の詳細とともに表示されます。

製品名

このプロパティは現在Windowsでのみサポートされており、ソフトウェア製品名を指定します。

製品名を確認するには、次のいずれかの操作を行います。

ファイルのプロパティから:

手順

- ファイルを含むディレクトリでプロセスまたはファイルを右クリックし、 [プロパティ]を選択します。

- [詳細] タブで、[製品名] の値を確認します。

次のステップ

ファイルエクスプローラから:

手順

- ファイルが格納されているディレクトリで、ファイルエクスプローラの上部に表示されるプロパティ (名前、変更日など) のいずれかを右クリックし、 [その他]を選択します。

- [製品名] チェックボックスをオンにして、 [OK]を選択します。

次のステップ

[製品名] 列に製品名が表示されます。

Server & Workload Protectionから:

Server & Workload Protectionの [処理] タブで、ソフトウェアの変更を見つけて選択します。

製品名は、[製品名] の右側にその他の詳細とともに表示されます。

署名者名

ソースからの許可ルールで使用する場合、ソフトウェア変更を作成するソースプロセスの署名者名を指定します。対象指定ルールで使用する場合、対象ファイルに署名した証明書の署名者名です。

このプロパティは現在Windowsでのみサポートされており、ソフトウェア証明書に署名した会社の名前を指定します。

証明書の署名者名を確認するには

手順

- プロセスまたはファイルを右クリックし、 [プロパティ]を選択します。

- [デジタル署名] タブの [署名リスト] テーブルで、署名者の名前を探します。

次のステップ

[署名者名]の下に署名者の名前が表示されます。

発行者の共通名

このプロパティは現在Windowsでのみサポートされており、署名するソフトウェア証明書の発行者の共通名 (CN) を指定します。

発行者の共通名を確認するには

手順

- プロセスまたはファイルを右クリックし、 [プロパティ]を選択します。

- [デジタル署名] タブで、署名リストに最初に表示された証明書を選択します。

- 証明書を選択し、 [詳細]を選択します。

- [証明書の表示]を選択します。

- [詳細] タブに移動し、 [発行元] フィールドを選択します。

次のステップ

証明書に含まれている場合は、発行元CNが [発行元]の下に表示されます。

発行者の組織単位

このプロパティは現在Windowsでのみサポートされており、ソフトウェア証明書の発行者の組織単位 (OU) を指定します。

発行者の組織部門を検索するには、次の手順を実行します。

手順

- プロセスまたはファイルを右クリックし、 [プロパティ]を選択します。

- [デジタル署名] タブで、署名リストに最初に表示された証明書を選択します。

- 証明書を選択し、 [詳細]を選択します。

- [証明書の表示]を選択します。

- [詳細] タブに移動し、 [発行元] フィールドを選択します。

次のステップ

証明書に含まれている場合は、発行者のOUが表示されます。

発行者の組織

このプロパティは現在Windowsでのみサポートされており、ソフトウェア証明書の発行者組織 (O) を指定します。

発行者の組織を検索するには、次の手順を実行します。

手順

- プロセスまたはファイルを右クリックし、 [プロパティ]を選択します。

- [デジタル署名] タブで、署名リストに最初に表示された証明書を選択します。

- 証明書を選択し、 [詳細]を選択します。

- [証明書の表示]を選択します。

- [詳細] タブに移動し、 [発行元] フィールドを選択します。

次のステップ

証明書に含まれている場合は、発行者Oが表示されます。

発行者の所在地

このプロパティは現在Windowsでのみサポートされており、ソフトウェア証明書の発行者の地域 (L) を指定します。

発行者の地域を検索するには、次の手順を実行します。

手順

- プロセスまたはファイルを右クリックし、 [プロパティ]を選択します。

- [デジタル署名] タブで、署名リストに最初に表示された証明書を選択します。

- 証明書を選択し、[詳細]を選択してください。

- [証明書の表示]を選択します。

- [詳細] タブに移動し、 [発行元] フィールドを選択します。

次のステップ

証明書に含まれている場合は、発行者Lが表示されます。

発行者の都道府県

このプロパティは現在Windowsでのみサポートされており、ソフトウェア証明書の発行者の都道府県 (S) を指定します。

発行者の都道府県を検索するには、次の手順を実行します。

手順

- プロセスまたはファイルを右クリックし、 [プロパティ]を選択します。

- [デジタル署名] タブで、署名リストに最初に表示された証明書を選択します。

- 証明書を選択し、[詳細]を選択してください。

- [証明書の表示]を選択します。

- [詳細] タブに移動し、 [発行元] フィールドを選択します。

次のステップ

証明書に含まれている場合は、発行者Sが表示されます。

発行国

このプロパティ (現在はWindowsでのみサポート) は、ソフトウェア証明書の発行者国 (C) を指定します。

発行者の国を確認するには、次の手順を実行します。

手順

- プロセスまたはファイルを右クリックし、 [プロパティ]を選択します。

- [デジタル署名] タブで、署名リストに最初に表示された証明書を選択します。

- 証明書を選択し、 [詳細]を選択します。

- [証明書の表示]を選択します。

- [詳細] タブに移動し、 [発行元] フィールドを選択します。

次のステップ

証明書に含まれている場合は、発行者Cが表示されます。

アプリケーションコントロールイベントの集約と分析

サーバ上の動的ソフトウェアアップデートにより、数千件のドリフトイベント ([処理] ページ) およびセキュリティイベント ([Application Control Events] ページ) が発生する可能性があります。これは、事後に何を承認するかを判断するのが難しいため、アプリケーションコントロールを使用する際の課題となります。 Deep

Security Agentバージョン20.0.0.5761以降を使用している場合のこの状況を軽減するために、異常なドリフトイベントとセキュリティイベントのみを表示できるようにする信頼ルールを作成できます。これにより、サーバをロックダウンして、不正なソフトウェアの実行を防ぐこともできます。

ドリフトイベントは、プロセス名とターゲットパスに基づいて集計されます。セキュリティイベントは、SHA256ハッシュと対象パスに基づいて集計されます。たとえば、同じプロセスで同じパスに10,000個のドリフトアイテムが作成された場合、そのドリフトは1つの信頼ルールに集約されます。

プロセス名そしてパス属性。エージェントの診断が要求されると、集約されたドリフトイベントとセキュリティイベントが信頼ルール形式でJSONファイルに保存され、診断に含まれます。その後、 [Trust Rule] エディタでJSONファイルを使用してサーバの信頼ルールを追加できます。

ドリフトイベント

JSON形式のドリフトイベントには、次の属性があります。

{

"time":1615999592250,

"eventType":"ApplicationControl",

"uid":1063,

"gid":1064,

"operationType":"create",

"user":"ribapp",

"group":"ribapp",

"md5":"57579EF7681147B84774F69F44783A67",

"sha256":"90B0418DCB3B29440EE6F69FEE05BD54265CEE3BCFABDA8ED355E257FECC2939",

"processName":"/opt/IBM/WebSphere/AppServer/java/jre/bin/java",

"type":4,

"rdev":0,

"lastModificationTime":1615999090000,

"mode":33188,"size":3984617,

"sha1":"B226BDB9DB39AD38C4BEB6FE4F1C1C7151207848",

"nlink":1,

"procUser":"ribapp",

"isAuthorized":1,

"pid":10223,

"fileExtension":"jar",

"operationDate":1615999591534,

"procUid":1063,

"procGroup":"ribapp",

"path":"/opt/IBM/WebSphere/AppServer/profiles/devmiesAppSrv/installedApps/devdmrhx01-cell02/IESHSRIDEVM.ear/",

"fileName":"DC.jar",

"recordTime":1615999592215,

"fileSystemType":"ext4",

"procGid":1063,

"dev":64775,

"source":4,

"ino":3801778

}

-

processNameは、ターゲットファイルを作成または更新したプロセスの名前です。前述の例では、/opt/IBM/WebSphere/AppServer/java/jre/bin/javaに設定されています。 -

pathは、プロセスが実行可能ファイルを更新または作成した場所です。前述の例では、/opt/IBM/WebSphere/AppServer/profiles/devmiesAppSrv/installedApps/devdmrhx01-cell02/IESHSRIDEVM.ear/に設定されています。

ドリフトイベントの信頼ルール

イベントのドリフトを自動承認する信頼ルールを作成できます。設定で信頼できるアップデータを定義できます。

trustTypeこのルールを1に設定すると、パス:"trustrules": [{

"trustType":"1",

"processName":"/opt/IBM/WebSphere/AppServer/java/jre/bin/java",

"paths":"/opt/IBM/WebSphere/AppServer/profiles/devmiesAppSrv/installedApps/devdmrhx01-cell02/IESHSRIDEVM.ear/"

}]

信頼ルールを作成するためのドリフトイベントの処理は、多対1の操作になる場合があります。たとえば、

/opt/IBM/WebSphere/AppServer/java/jre/bin/javaパスに数千のJARファイルを作成します。 /opt/IBM/WebSphere/AppServer/profiles/devmiesAppSrv/installedApps/devdmrhx01-cell02/IESHSRIDEVM.ear/の場合、前述の信頼ルールによってこれらすべてのJARファイルのドリフトが排除されるため、信頼ルールでドリフトを効率的に集約できます。信頼ルールは、ルールごとに一意のプロセスを持つルールの配列で構成されます。各信頼ルールには、

paths属性に複数のパスを定義できます。例えば、process1という名前のプロセスが3つの異なる場所path1、path2、path3でドリフトを作成した場合、1つの信頼ルールでprocess1がこれらすべての場所で作成したドリフトをキャプチャできます。"trustrules": [{

"trustType":"1",

"processName":"process1",

"paths":"path1;path2;path3"

}]

hitcountという追加属性があり、その目的はプロセスヒットカウントです。この属性を使用して、特定の信頼ルールが何回ヒットしたかを判断できます。拡張子のヒットカウントもあります:

"trustrules": [{

"trustType":"1",

"processName":"process1",

"paths":"path1;path2;path3",

"hitcount":12342,

".jar":1234,

".py":323,

".":456

}]

前述の例では、JARファイルが1234回、piファイルが323回、拡張子のないファイルが456回更新されたプロセスを示しています。

セキュリティイベント

JSON形式のセキュリティイベントには、次の属性があります。

{

"time":1492100772165,

"eventType":"ApplicationControl",

"sha1":"066A02D230F3B16439396B049DC912DB376B96CE",

"fileName":"svchost.exe",

"operationType":"detectOnly",

"blockReason":2,

"size":311544,

"sha256":"62EFB22F6853D73374761A0B8ED2CE40BF09AA401EC7D4AAAA0CE4D5C3380EEA",

"type":1,

"path":"C:\\Windows\\System32\\",

"pid":1832,

"operationDate":1492100772149,

"processName":"\\device\\harddiskvolume2\\windows\\system32\\cmd.exe",

"md5":"5F7B8544F7A20800069107FC93384F0E"

},

{

"time":1492100772165,

"eventType":"ApplicationControl",

"blockReason":2,

"sha256":"62EFB22F6853D73374761A0B8ED2CE40BF09AA401EC7D4AAAA0CE4D5C3380EEA",

"size":311544,

"processName":"\\device\\harddiskvolume2\\windows\\system32\\cmd.exe",

"sha1":"066A02D230F3B16439396B049DC912DB376B96CE",

"operationType":"detectOnly",

"pid":1832,

"md5":"5F7B8544F7A20800069107FC93384F0E",

"path":"C:\\Program Files\\Trend Micro\\Deep Security Agent\\",

"operationDate":149210077

}

前の例では、\

sha256\に設定されています\62EFB22F6853D73374761A0B8ED2CE40BF09AA401EC7D4AAAA0CE4D5C3380EEA\そして\パス\に設定されています\C:\\Windows\\System32\ 。セキュリティイベントの信頼ルール

セキュリティイベントのドリフトを自動承認する信頼ルールを作成できます。設定を使用して、信頼できる対象を定義できます。

trustType次のいずれかのパスで、SHA256ハッシュに基づいて、このルールの場合は2~2パス:"trustrules": [{

"trustType":"2",

"sha256":"62EFB22F6853D73374761A0B8ED2CE40BF09AA401EC7D4AAAA0CE4D5C3380EEA",

"paths":"C:\\Windows\\System32\\"

}]

セキュリティイベントを処理して信頼ルールを作成する作業は複雑です。信頼ルールは、ルールごとに1つの一意のSHA256を持つルールの配列で構成されます。各信頼ルールには、複数のパスを定義できます。

パス属性。たとえば、 sha256コンテンツハッシュAAAAAAAABBBBBBBBCCCCCCCCDDDDDDDDD異なる場所からパス1 ,パス2 、およびパス3では、1つの信頼ルールでこれを次のように表すことができます。"trustrules": [{

"trustType":"2",

"sha256":"AAAAAAAABBBBBBBBCCCCCCCCDDDDDDDDD",

"paths":"path1;path2;path3"

}]

という追加の属性があります。

ヒット数SHA256ヒットカウントを目的としています。この属性を使用して、特定の信頼ルールにヒットした回数を確認できます。ファイル名のヒット数もあり、異なる名前のファイルが同じSHA256コンテンツハッシュを持つことができます。この属性を使用して、特定の名前のファイルが使用されて同じSHA256が実行された回数をカウントできます。次の例では、SHA256

AAAAAAAABBBBBBCCCCCCCCDDDDDDDDEEEEEEEE 12342回実行されました。ファイル名1の使用回数は2342回で、ファイル名2使用回数は10000回です。両方ファイル名1そしてファイル名2コンテンツハッシュは同じです。異なる名前のプロセスでも同じSHA256コンテンツハッシュを使用して同じターゲットを実行できるため、プロセス名が使用されて同じSHA256が実行された回数もカウントできます。次の例では、SHA256

AAAAAAAABBBBBBCCCCCCCCDDDDDDDDEEEEEEEE 12342回実行されました。ファイル名1の使用回数は2342回で、ファイル名2使用回数は10000回です。両方ファイル名1そしてファイル名2コンテンツハッシュは同じです。プロセス名/opt/process1ターゲットの実行に12000回使用され、 /opt/process2がターゲットの実行に342回使用されました。"trustrules": [{

"trustType":"2",

"sha256":"AAAAAAAABBBBBBBBCCCCCCCCDDDDDDDDEEEEEEEE",

"paths":"path1;path2;path3",

"hitcount":12342,

"filename1":2342,

"filename2":10000

"/opt/process1":12000,

"/opt/process2":342

}]

プロセスは絶対パスで表され、ファイル名はいずれかのパスへの相対パスで表されることに注意してください。

イベント分析出力

アプリケーションコントロールのイベント分析出力は、次のファイルに送信されます。

ac_event_analysis.txt 。このファイルには、追加のヒットカウント属性と拡張子ヒットカウント属性を含む信頼ルール形式があります。"trustrules": [{

"trustType":"1",

"processName":"process1",

"paths":"path11;path12;path13",

"hitcount":12342,

".jar":12342

},

{

"trustType":"1",

"processName":"process2",

"paths":"path21;path22;path23",

"hitcount":23232,

".py":23232

},

{

"trustType":"1",

"processName":"process3",

"paths":"path31;path32;path33",

"hitcount":34332,

".exe":34322

},

{

"trustType":"1",

"processName":"process4",

"paths":"path41;path42;path43",

"hitcount":12312,

".":12312

}]

ファイルの場所は次のとおりです。

-

Windowsの場合:

C:\\ProgramData\\ トレンドマイクロ\\ Deep Security Agent\\diag\\ac_event_analysis.txt -

Linuxの場合:

/var/opt/ds_agent/diag/ac_event_analysis.txt -

診断で:

エージェント/ac/ac_event_analysis.txt

エージェントの再起動後に状態が維持されるように、分析は再起動時にこのファイルから読み込まれます。アプリケーションコントロールが無効化された後に有効化されると、分析はクリアされます。

ac_event_analysis.txtファイルを表示するには、JQまたはオンラインJSONフォーマッタを使用してください。信頼ルールのデバッグ

信頼ルールは次のようにデバッグできます。

手順

- Server & Workload Protectionに新しい信頼ルールを適用します。

- Deep Security Agentを停止します。

ac_event_analysis.txtファイルを削除してください。- Deep Security Agentを起動します。

ac_event_analysis.txtファイルが再び表示されるかどうか、数分待ってください。-

ファイルが表示されなくなった場合は、信頼ルールが機能しており、イベントの生成が抑制されています。

-

ファイルがまだ表示される場合は、新しいイベント情報について

ac_event_analysis.txtファイルを確認し、それに応じて新しい信頼ルールを追加してください。信頼タイプ1のルールはドリフトイベントを自動承認するためのソースによる許可ルールであり、信頼タイプ2のルールはターゲットファイルの実行を許可するためのターゲットによる許可ルールです。

-

- 新しい信頼ルールを設定するには、手順1からの手順を繰り返します。

次のステップ

信頼ルールがどのくらい頻繁にヒットしているかを確認するには、次のようにエージェントで

sendCommandを実行します。- Linux:

/opt/ds_agent/sendCommand --TrustRulesの取得 - Windows:

\program files\trend micro\deep security agent\sendCommand --get TrustRules

コンサルト指標

ドリフト分析とイベント分析がアプリケーションコントロールのメトリックに追加されました。

ドリフト分析オブジェクトと、件数の多い上位10件のSHA256がevent_analysisオブジェクト:"AC": {

"eventReportInQueue":"0",

"evtPreCreateProcessHandled":"17",

"acProcessHashCount":"0",

"acProcessBlockUnrecognized":"0",

"engFlushDbBufferError":"0",

"acFileProcessImgPath":"0",

"evtFilePostClose":"249",

"acFileErrorHash":"0",

"acFileAllowImportingRuleset":"0",

"evtFilePreCreateFromContainer":"0",

"evtFilePostChmodFromContainer":"0",

"engStopError":"0",

"evtFilePreCreateHandled":"0",

"ctrlInterpreterMatched":"0",

"importCount":"0",

"inventoryAdsVisited":"0",

"engGetInventory":"1",

"acFileAllow":"5",

"acFileAllowBuilding":"0",

"engSetConfigError":"0",

"ctrlMsiInstallationMatched":"0",

"ctrlDropProcessEvtReportQueueFull":"0",

"importFail":"0",

"eventReportDropped":"0",

"evtFilePostChmod":"3",

"acFileBlock":"0",

"acFileDrift":"3",

"engGetMetricsError":"0",

"ctrlDropFileEvtReportQueueFull":"0",

"inventoryFolderVisited":"0",

"engStartError":"0",

"evtFileCloudFileIgnore":"0",

"engSetConfig":"1",

"engFlushDbBuffer":"0",

"engPurgeDbError":"0",

"inventoryBytesInventoried":"433695822",

"evtPreCreateProcessWithCmdLine":"0",

"inventoryDriveVisited":"0",

"importSuccess":"0",

"engSetRuleset":"0",

"eventReportSent":"3",

"drift_analysis": [{

"trusttype":"1",

"processName":"/usr/bin/bash",

"paths":"/im1"

},

{

"trusttype":"1",

"processName":"/usr/bin/cp",

"hitcount":1,

"paths":"/im1"

}],

"event_analysis": [{

"trusttype":"2",

"sha256":"AAAAAAAABBBBBBBBCCCCCCCCDDDDDDDDEEEEEEEE",

"hitcount":2,

"paths":"/im1"

},

{

"trusttype":"2",

"sha256":"EEEEEEEEEDDDDDDDDDCCCCCCCCBBBBBBBBAAAAAAAA",

"hitcount":1,

"paths":"/im1"

}]

}

署名者情報の表示

信頼ルールが有効になっている場合、ドリフトイベント分析のためにファイル署名者情報とプロセス署名者情報の両方が信頼ルールに含まれます。セキュリティイベント分析のためには、ファイル署名者情報が含まれます。信頼エンティティルールセットがホストに適用されると、信頼ルールが有効になり

(ファイル署名者情報とプロセス署名者情報が

ac_event_analysis.txtファイルに表示されます)。Linuxでの信頼ルールプロパティの制限事項

警告Linuxで現在サポートされていない信頼ルールを追加すると、そのルールはソフトウェアの変更に適用されなくなります。

|

次の信頼ルールプロパティはLinuxに対して[not currently supported]です:

- 署名者名

- 製品名

- 発行者の共通名

- 発行者の組織単位

- 発行者の組織

- 発行者の所在地

- 発行者の都道府県

- 発行国

- ベンダー

現在、Linuxでは次のトラストルールのプロパティのみがサポートされています。

- プロセス名

- パス

- SHA-256